西安 手机信息资产保护原则

编制评估报告汇总评估结果将收集到的信息资产信息、价值评估结果和风险评估结果进行汇总,形成综合的评估报告。报告内容评估报告应包括评估目的、评估范围、评估方法、评估结果等内容。同时,还应提出对企业信息资产管理的建议,如优化资源配置、加强安全防护、提高利用效率等。报告审核与发布对评估报告进行内部审核,确保评估结果的准确性和可靠性。审核通过后,正式发布评估报告,并向相关部门和人员传达评估结果。总之,评估企业的信息资产需要整体考虑信息资产的各个方面,采用合适的方法和工具进行评估,以确保评估结果的准确性和可靠性。 如何利用AI技术提高信息安全防护能力?西安 手机信息资产保护原则

信息资产保护

制定有效的访问控制策略,以确保只有授权人员能够访问敏感信息资产,可以从以下几个方面入手:明确访问控制原则较小权限原则:确保每个用户只拥有履行其工作职责所需的比较低权限。这样可以减少权限滥用的风险,并限制潜在的安全漏洞。权限分离原则:将不同的权限授予不同的角色或用户,以减少单一用户拥有过多权限带来的风险。例如,将读取、写入和执行权限分别分配给不同的用户或角色。动态权限调整原则:根据用户的工作变化、项目需求或安全策略的调整,定期更新用户的权限,确保权限始终与用户的实际需求相符。 西安 手机信息资产保护原则什么是合规性,它在信息安全中的意义是什么?

鼓励开放的沟通文化:鼓励员工提出问题、分享经验和意见,建立开放、信任和尊重的沟通环境。加强部门间的协作机制:设立联络员或跨部门协作小组,及时解决协作中出现的问题,协调资源。提供有效的沟通工具和培训:为员工提供必要的技能培训,使其能够有效地运用沟通工具和技巧,提高沟通效果和效率。制定明确的沟通和协作流程:建立流程和规范,明确信息的传递路径和沟通方式,避免信息丢失和重要决策的延误。定期评估和改进:定期对部门间的协作和沟通进行评估,发现问题并及时采取改进措施,提高团队协作和沟通效能。

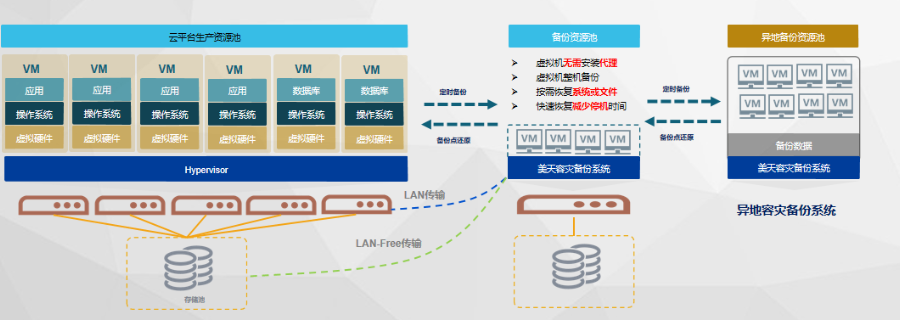

信息资产面临的威胁多种多样,包括网络攻击(如攻击、病毒、恶意软件等)、内部泄露(员工的无意或故意行为)、自然灾害(如火灾、洪水等)以及人为错误等。挑战:随着技术的不断发展,如云计算、物联网和人工智能等新兴技术的应用,信息资产保护面临着更多复杂的挑战。这些新技术不仅改变了信息资产的形式和存储方式,还带来了新的安全风险和管理难题。保护策略与措施技术手段:常用的技术手段包括数据加密、防火墙、入侵检测系统、访问控制以及定期备份等。此外,还可以采用密钥管理、加密技术应用、漏洞扫描和补丁管理等方法来增强信息资产的安全性。管理措施:建立健全的信息资产保护制度是关键。这包括明确各部门和员工在信息资产管理中的职责与义务、规范信息处理流程、降低信息安全风险等。同时,还需要加强内部管理和外部合作,共同构建信息安全生态圈。培训与教育:提高全体员工的信息安全意识和技能是信息资产保护的基础。通过定期的安全培训和教育活动,可以帮助员工形成良好的安全习惯并掌握必要的操作技能。如何利用区块链技术保护数据完整性?

身份认证:采用多种身份认证方式,如用户名/密码、指纹识别、智能卡等。例如,企业员工通过指纹识别和密码组合才能登录公司内部系统。授权管理:根据用户的角色和职责分配访问权限,确保用户只能访问与其工作相关的信息资产。例如,人力资源部门员工只能访问员工人事档案相关信息,而不能访问财务数据。访问审计:记录用户的访问行为,以便在发生安全问题时能够追溯。审计日志应包括访问时间、访问的资源、用户身份等信息。加密技术数据加密:对敏感信息进行加密,包括存储加密和传输加密。例如,使用AES等加密算法对存储在数据库中的用户密码进行加密,在数据传输过程中使用SSL/TLS协议进行加密。密钥管理:妥善管理加密密钥,包括密钥的生成、存储、分发、更新和销毁。例如,定期更换加密密钥,并将旧密钥安全存储起来,以备后续需要。 如何确保用户数据的隐私性?江苏存储信息资产保护方法

什么是人工智能在信息安全中的应用?西安 手机信息资产保护原则

在数字化浪潮席卷全球的当下,信息资产保护已成为至关重要的议题。信息资产涵盖个人隐私、商业机密、国家关键基础设施数据等,其价值不可估量且影响深远。从个人层面看,随着互联网普及,个人信息大量暴露于网络空间。通过恶意软件、钓鱼网站等手段窃取个人身份信息、银行账户详情,用于诈骗或贩卖,致使受害者遭受经济损失与精神痛苦。例如,近年来频繁出现的“校园贷”诈骗,不法分子利用学生群体金融知识薄弱、急需资金的心理,诱骗其泄露个人信息,陷入债务陷阱。这警示个人需增强信息安全意识,谨慎使用网络,设置强密码并定期更新,避免在不明来源平台输入敏感信息,为个人信息资产筑牢道防线。 西安 手机信息资产保护原则

- 兰州高级信息资产保护措施 2025-05-30

- 昆明智能信息资产保护平台 2025-05-30

- 高级数据安全技术服务方案 2025-05-29

- 天津电脑数据安全技术服务方法 2025-05-29

- 佛山勒索病毒数据安全技术服务费用 2025-05-29

- 四川个人信息资产保护供应商 2025-05-29

- 大庆智能数据安全技术服务内容 2025-05-29

- 保定定制型数据安全技术服务供应商 2025-05-29

- 嘉兴智能数据备份 2025-05-29

- 衡阳个人数据安全技术服务价格 2025-05-29

- 新吴区好的智能家居费用 2025-05-30

- 盐城附近哪里有防爆风机情况 2025-05-30

- 8光束互射式红外探测器销售电话 2025-05-30

- 成都资料密集架定制 2025-05-30

- 南京进唯视频编解码边缘网关设备价钱 2025-05-30

- 风速无尘室检测第三方检测机构 2025-05-30

- 浙江医疗器具无尘室检测方法 2025-05-30

- 南京原装防尘服供货厂 2025-05-30

- 无锡安装监控报警系统设备费用 2025-05-30

- 纪念馆实时客流量 2025-05-30